پژوهشگران

شرکت ترندمیکرو در وبلاگ هوش امنیتی این شرکت گزارش کردهاند که به تازگی

موفق به شناسایی نسخه جدیدی از بدافزار دستگاههای همراه Godless شدهاند.

نسخه جدید نه تنها این توانایی را دارد تا دستگاههایی که از اندروید 5.1

به پایین استفاده میکنند را هدف قرار دهد، بلکه قابلیت آلودهسازی 90 درصد

دستگاههای اندرویدی را دارد. بهطوری در نهایت برنامههای ناخواسته را

روی دستگاه قربانی نصب میکند. در نتیجه میتوان گفت این بدافزار

دستگاههای بسیاری در سراسر جهان را تهدید میکند. Godless شبیه به یک کیت

اکسپلویت عمل کرده که چندین اکسپلویت دیگر را در خود میزبانی میکند. این

کیت از یک چهارچوب منبع باز به نام android-rooting-tools برای دسترسی به

روت دستگاه قربانی استفاده میکند. این گزارشی است که بهطور رسمی در

ارتباط با تهدید شناسایی شده در وبلاگ شرکت ترندمیکرو قرار گرفته است.

به گزارش سافت گذر به نقل ازمجله شبکه؛ بر

مبنای دادههای به دست آمده توسط سرویس برنامههای مخرب شرکت امنیتی

ترندمیکرو، این برنامههای مخرب ممکن است در فروشگاههای اندرویدی منجمله

گوگل پلی نیز وجود داشته باشند که در نهایت چیزی بیش از 850 هزار دستگاه

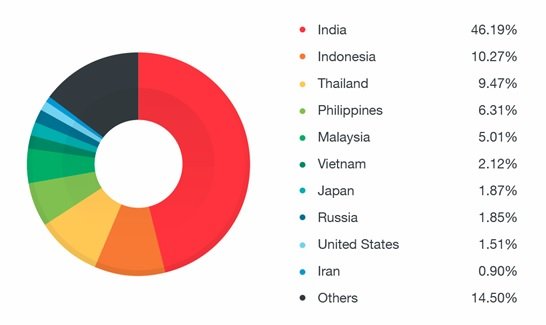

اندرویدی در سراسر جهان را تهدید میکنند. تصویر زیر توزیع دستگاههای

آلوده در سراسر جهان را نشان میدهد.

آنگونه

که ترندمیکرو گزارش داده است، این تهدید بر مبنای به دست آوردن مجوز روت

دستگاهها عمل میکند. بعد از به دست آوردن مجوز، بدافزار در ادامه این

توانایی را دارد تا از راه دور و در اختفای کامل نرمافزارهای ناخواسته را

روی دستگاه آلوده نصب کرده یا حتا بدتر از آن به جاسوسی از کاربر بپردازد.

برنامههای مخرب از نسخههای قدیمی Godless که شامل کدهای باینری اکسپلویت

محلی است استفاده میکنند. این کدهای باینری از چهارچوب

android-rooting-tools استفاده میکنند. زمانی که برنامه دانلود شد،

بدافزار تا زمانی که صفحهنمایش دستگاه قربانی خاموش نشود، به انتظار

میماند. در ادامه فرآیند دسترسی به روت را آغاز میکند. قطعه کدی که در

زمان خاموش شدن صفحه نمایش اجرا میشود را در تصویر زیر مشاهده میکنید.

زمانی

که این فرآیند کامل شد، یک پیلود را در قالب یک برنامه مدیریت سیستمی در

شکلی از یک فایل رمزنگاری شده با الگوریتم AES که _images نامیده میشود

روی دستگاه قربانی نصب میکند. این فایل به سادگی از روی دستگاه قربانی حذف

نمیشود.

با

این حال گونه جدید Godless برای واکشی اکسپلویت و پیلود کردن آن تنها از

یک سرور راه دور کنترل و فرماندهی (C&C) استفاده میکند. کارشناسان بر

این باور هستند که این بدافزار این توانایی را دارد تا از تمامی

مکانیزمهای امنیتی که توسط فروشگاههایی همچون گوگل پلی مورد استفاده

قرار میگیرد، عبور کند. این تیم برنامههای مختلفی را روی فروشگاه گوگل

شناسایی کردهاند که شامل این کدهای مخرب بودهاند. این برنامههای مخرب در

محدوده ابزارهای کاربردی همچون چراغ قوه، برنامههای مرتبط با وای فای و

بازیهای محبوب کپی شده قرار دارند. بهطور مثال یک برنامه چراغ قوه آلوده

در گوگل پلی summer Flashlight نام دارد که کدهای مخرب Godless را در خود

جای داده است. البته به نظر میرسد، این برنامه از فروشگاه گوگل پلی حذف

شده است. در همین ارتباط ترندمیکرو گزارش داده است که ما طیف گستردهای از

برنامههای عاری از مشکل که هیچگونه کد مخربی درون آنها وجود ندارد، را

در گوگل پلی مشاهده کردهایم، اما این برنامهها پتانسیل مخاطرهآمیز بودن

را دارند. بهطوری که این احتمال وجود دارد که در زمان ارتقا، نسخههای

مخرب بدون آنکه کاربر هیچگونه اطلاعی داشته باشد، جایگزین برنامههای

سالم شده و روی دستگاه کاربر نصب شوند. البته لازم است به این نکته توجه

داشته باشید که بهروزرسانی برنامهها خارج از گوگل پلی نقص شرایط و ضوابط

این فروشگاه است.

زمانی که برنامهها

را دانلود میکنید، صرفنظر از طبیعت آنها همیشه باید سوابق طراح آنرا

مورد بررسی قرار دهید. شاید این کار در عمل خسته کننده به نظر برسد، اما

ایده خوبی است. همواره به این نکته توجه داشته باشید که طراحان جدید و

ناشناخته میتوانند منبعی برای برنامههای مخرب باشند. یک آنتیویروس قابل

اعتماد هم گزینه جالب توجه دیگری به شمار میرود. همچنین سعی کنید

برنامهها را از منابع غیر قابل اعتماد دانلود نکنید.